ISO/IEC27001是信息安全管理体系的标准,其基于风险评估,建立、实施、运行、监视、评审、保持和持续改进信息安全等一系列的管理活动。

ISO27001管理体系主要针对信息安全中的系统漏洞、黑客入侵、病毒感染等内容进行保护,是全球应用最广泛与典型的信息安全管理标准。

该标准通过严格的审查标准和权威的认证体系,为组织提供了一个建立、实施、运行、监视、评审、保持和改进信息安全管理体系(ISMS)的模型。ISMS的采用是组织的战略性决策,其设计与实施受组织需求、目标、安全需求、应用的过程以及组织规模和结构的影响。

ISO27001信息安全管理体系的目标是通过整体规划的信息安全解决方案,确保企业所有信息系统和业务的安全,并保持正常运作。该标准运用风险分析管理工具,结合企业资产列表和威胁来源的调查分析及系统安全弱点评估等结果,制定适当的信息安全政策与信息安全作业准则,从而降低潜在的安全风险危机。

总的来说,ISO27001是信息安全管理的有效工具,有助于组织保障其业务和系统的安全,使其免受潜在的威胁和攻击。

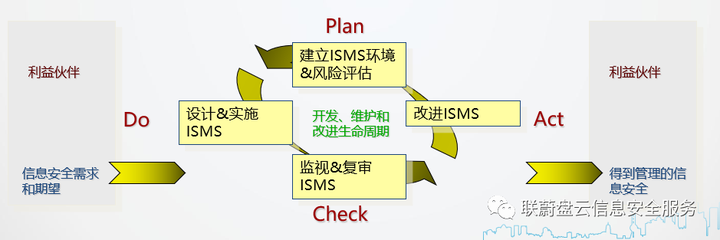

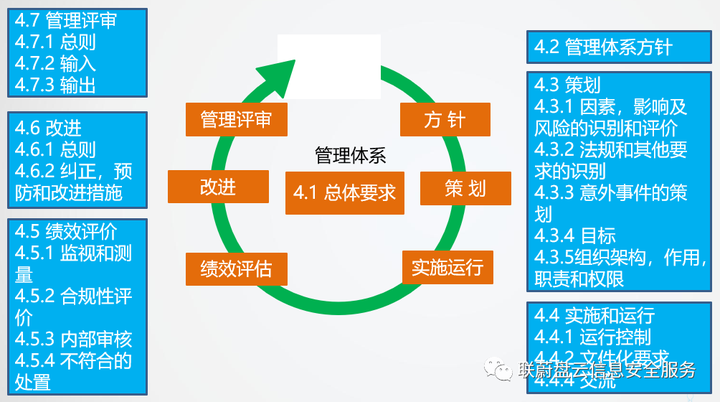

一. ISMS建立和维护过程

建立

- 制定信息安全策略;

- 确定体系范围;

- 明确管理层职责;

- 通过风险评估确定控制目标和控制方式;

维护

- 遵循PDCA;

- 体系一旦建立,组织应该按规定要求进行运作,保持体系的有效性;

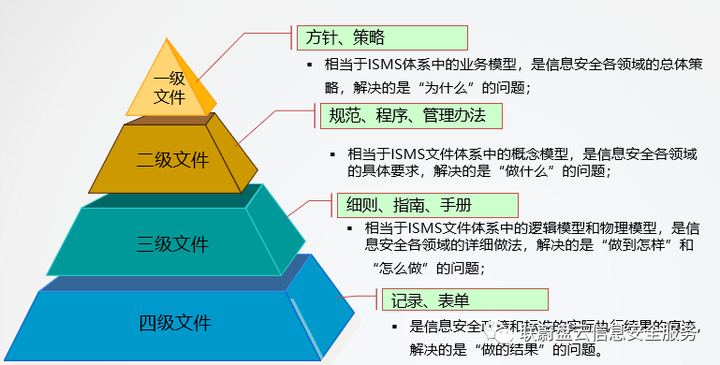

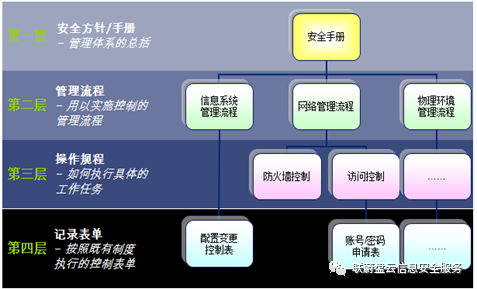

二. 建立和维护文档化的ISMS要求

- ISMS应形成一定的文档,包括策略、适用性声明文件和实施安全控制所需的程序文件;

- 一个文档化的ISMS应该阐述:要保护的资产,组织进行风险管理的途径,控制目标和控制方式,需要的安全保障程度;

- ISMS文件体系应是分层次的.可以根据组织机构/部门职责和工作内容进行分类和分层。

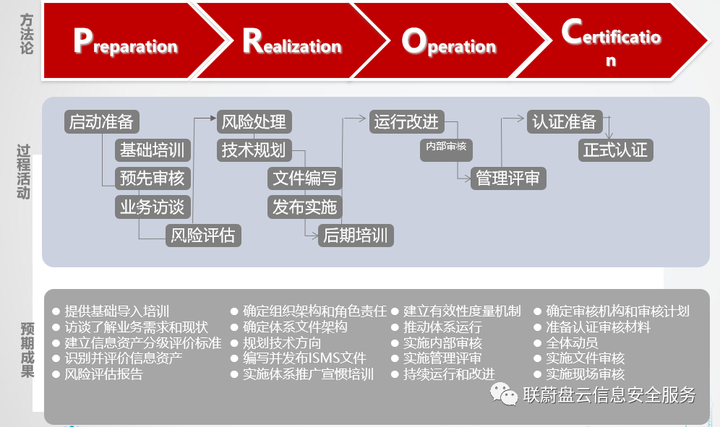

三. PROC-整体实施过程

四. 主要建设阶段展示

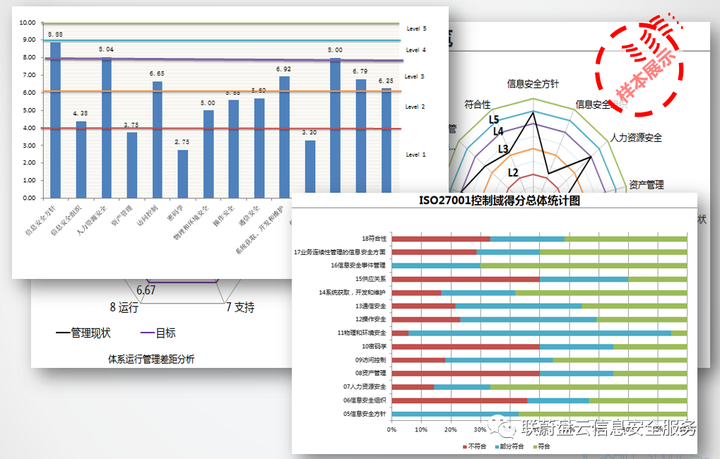

1. 项目启动成熟度分析

目标

- 成立项目组;

- 项目启动会议;

- 进行访谈与流程分析,并针对公司现有信息安全控制措施、现有风险分析报告等进行审核;

- 建立信息安全委员会与安全审核小组等必要安全组织;

- 进行高阶领导信息安全意识培训,获取高层领导支持;

- 参照ISO27001标准及对行业所处的管理水平和位置进行分析和定级评价,提交成熟度分析报告。

行动

- 成立项目工作小组、确定工作时间表;

- 组织召开项目启动会议、组织适当人员参加培训;

- 根据公司现有的信息安全管理政策、制度和作业程序等文档,安排适当的人员接受访谈;

- 根据ISO27001的要求,制定信息安全管理成熟度评估标准,提交领导审核;

- 根据商定的成熟度评估标准,评估贵公司现有信息安全管理流程的成熟度,并编写信息安全管理流程成熟度评估报告;

- 进行信息安全管理流程成熟度评估方法论培训;

- 进行ISO27001, ITIL和COBIT培训。

交付成果

- 工作时间表;

- 信息安全管理成熟度评估标准建议;

- 信息安全管理成熟度评估报告;

- 培训材料;

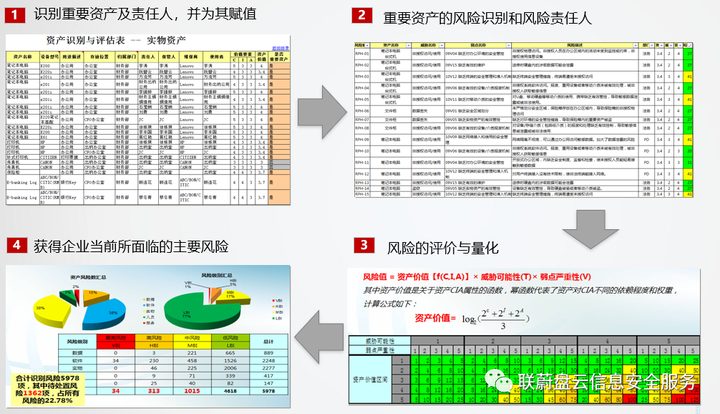

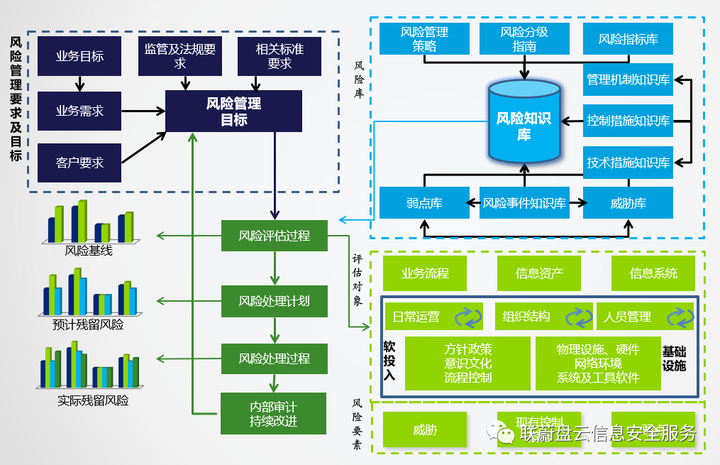

2. ISMS风险评估

目标

- 确定信息安全风险评估标准;

- 进行信息资产收集和分类;

- 使用专用工具软件进行信息安全风险评估;

- 建立信息安全委员会与安全审核小组等必要安全组织;

- 建立信息安全风险管理框架;

- 进行相关培训,进行知识转移。

行动

- 搜集信息资产按照商定的分类标准进行分类、确认各类信息资产可能面临的威胁和自身脆弱性,确认信息安全风险评估标准;

- 提供与信息安全相关的业务流程描述信息,并确认需要进行风险评估的业务流程范围;

- 安排信息系统部相关人员参与风险评估,对评估结果进行确认;

- 确认风险处置建议,并拟定风险处置计划;

- 组织相关人员参加培训。

交付成果

- 信息安全资产分类标准建议;

- 信息资产清册复核意见;

- 威胁和脆弱性建议;

- 信息安全风险评估标准建议;

- 信息安全风险评估报告;

- 信息安全风险处置建议;

- 培训材料。

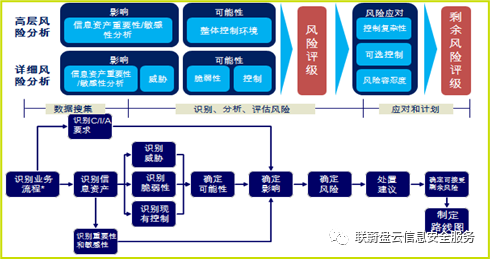

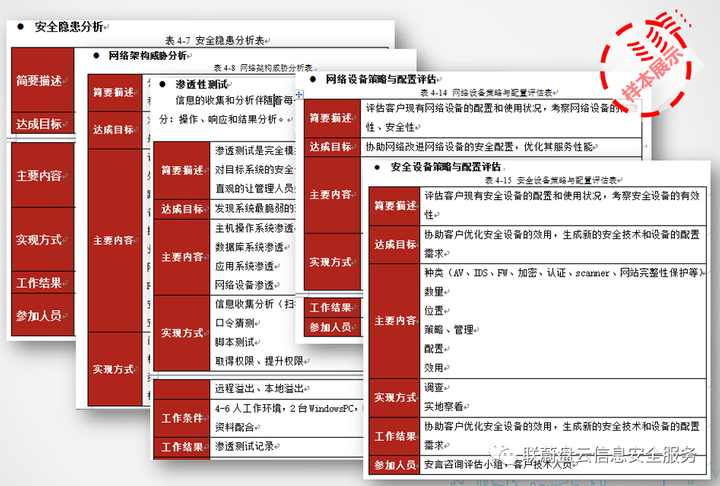

(1). 风险评估要素

“基于业务环境的风险评估方法论” 注重对企业关键业务环境和其中的潜在风险识别,以及处置这些风险的投资收益,这种风险管理理念的转变,符合客户对自身风险的感知和处置风险时的投资收益考量的认知习惯,将企业信息安全风险的复杂成因转移给更加专业的咨询公司阐释和解决,而自身则集中能力专注于信息技术对企业业务的支撑和推动。

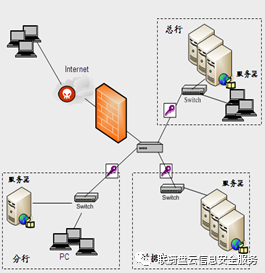

(2). 资产风险评估

(3). 信息系统风险评估

① 信息资产风险评估;

② 设备安全风险评估;安全扫描/漏洞扫描;

③ 系统安全风险评估;渗透性测试;

(4). 风险体系管理办法

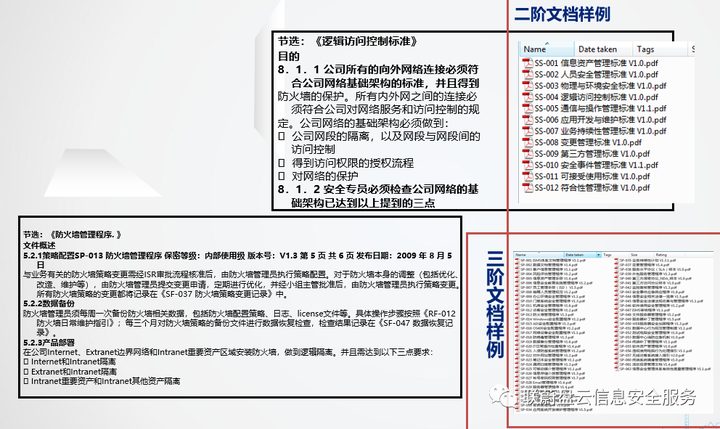

3. ISMS体系设计

目标

- 安全管控选择与适用声明书(SOA)的草拟;

- 确定可接受剩余风险水平;

- 进行信息安全管理体系各阶文档的撰写与编制;

- 设计针对各项控制目标及措施的风险控制矩阵;

- 设计针对各项控制措施的运行有效性进行衡量关键指标和持续监控方案并进行培训。

行动

- 提出信息安全控制改进建议;

- 编写一阶和二阶、三阶和四阶文档;

- 确认信息安全控制措施有效性衡量指标体系和ISO27001的适用性声明(SOA);

- 组织适当人员培训。

交付成果

- 信息安全控制改进建议;

- 一阶和二阶文档建议;

- 三阶和四阶文档复核意见;

- 信息安全控制措施有效性衡量指标体系建议;

- SOA建议;

- 培训材料;

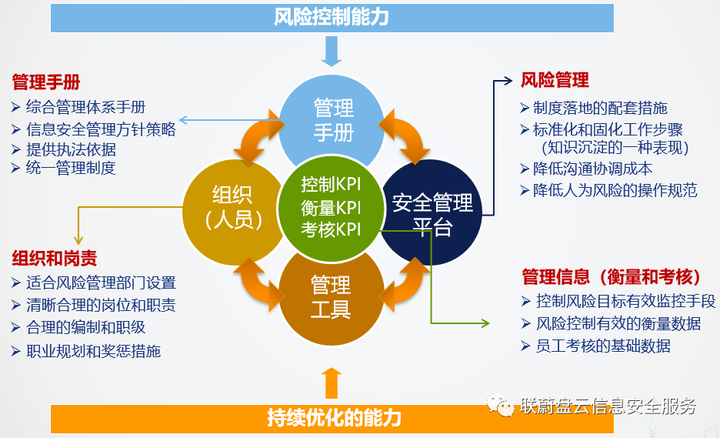

(1). 管理体系融合与设计

收集现有制度

收集、梳理企业现有信息安全管理制度,通过制度审阅、管理访谈等手段了解现有制度覆盖范围、执行情况,发现制度缺失或不完善内容。

明确文件架构

确定企业的管理体系文件架构。架构包括:文件层级、层级间的关系、文件覆盖的控制范围(即控制域)以及各个范围内所包含的文件数量及作用关系等。

落实制度细节

基于架构框架设计结果,落实具体文件体系包含的各项制度、管理规范、检查表单等文件的名称。并针对逐个文件制订列出内容大纲。

形成制度覆盖矩阵

形成完整的企业信息安全管理体系文件矩阵,用以展示管理体系文件的覆盖范围、覆盖程度、内容与数量等。便于相关管理部门了解信息安全管理的工作情况。

(2). 管理体系建设

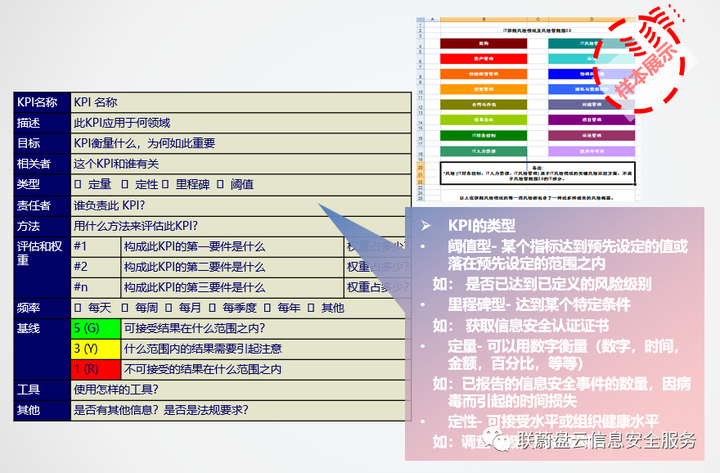

(3). KPI体系建设

4. ISMS试运行

目标

- 试运行信息安全管理体系,留下运行记录,并发现不足;

- 为公司信息安全内部检查制度的规划设计提供参考帮助;

行动

- 正式颁布一、二、三、四阶文档和信息安全控制措施有效性衡量指标体系(一、二、三、四阶文档和信息安全控制措施有效性衡量指标体系合称为“体系文件”);

- 组织相关人员参加信息安全管理体系推广培训;

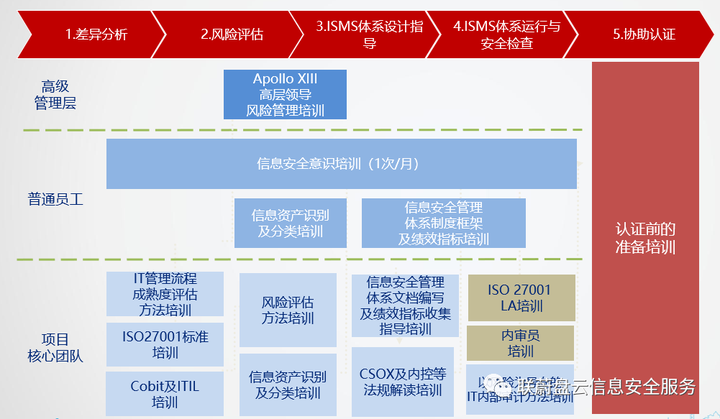

(1). 信息安全教育

(2). 教育训练规划

5. 内部审核

目标

- 根据反馈调整各阶文档与适用性声明书;

- 讨论审核结果与矫正预防措施。

行动

- 编制内部审核工作手册和测试程序

- 安排适当的信息系统部人员参与信息安全内部审核工作,根据审核发现,提出体系文件修改建议;

- 安排适当的人员接受信息安全内部审核;

- 确认信息安全内部审核发现;

- 组织适当人员参加以风险为导向的IT内部审计方法论培训。

交付成果

- SOA(调整);

- 信息安全审计工作手册;

- 信息安全审计作业日程规划模板;

- 信息安全审计查核检查表;

- 信息安全审计报告模板;

- 信息安全审计日程规划书复核意见;

- 信息安全审计查核底稿复核意见;

- 信息安全审计报告复核意见。

(1). 风险指标设计

五. ISMS难点和要点

1. ISMS是什么?和文件的关系?

ISMS是文件化的体系,但并不只是文件体系。

- 确保制度文件本身编写和管理的严谨、合理、适度和规范:应做好整体规划和有效融合,与现有制度文件衔接,与各项合规要求(等级保护,ITSM等)映射参照,避免重叠交叉和缺失薄弱,并且建立有效的文件管控机制;

- 确保制度文件得到有效推广和落实:通过培训、宣传、警示、检查、考核、复审和修订等多重方式和途径,确保员工能够理解并遵守制度,最重要是提升员工的信息安全意识。

2. ISMS所涉及的范围

也许这是IT部门的项目,但不代表ISMS只与IT部门有关。

- 第三方管理是非常重要的一项工作;

- 与审计部门、人事部门、行政部门、法律部门、业务部门等其他单位也有关系;

- 应该考虑到向更广范围推行和扩展。

3. 如何将责任落地?

信息安全人人有责,不能只依靠特定的部门或人员。

- 公司管理层代表及IT领导需要持续关注和支持,并提供有效的资源保障和组织协调

- ISMS运行维护(制度管理、内审和管理评审组织、宣传推广等)需要项目牵头部门负责;

- 其他相关部门需要有安全专员,负责落实和执行具体工作;

- 其他相关部门负责人需要监督并确保执行工作的有效性;

- 所有员工应该严格遵守既定的策略制度。

4. 一个项目的作用vs一种体系机制的作用

不能期望一个项目解决所有的信息安全问题。

- 关于运维和开发的职责分离、系统帐号管理、密码管理等诸多企业常见的老大难问题,需要首先理清策略要求,从管理方面做到一定控制,再寻求有效的技术解决方案并逐步落实;

- ISMS的精神是PDCA,关键不在于解决所有问题,而在于建立持续发现并解决问题的能力。

沪公安网备案 沪公安网备案 31010402335096号

沪公安网备案 沪公安网备案 31010402335096号